Konfigurasi Asas OpenLDAP dengan Autentikasi SASL

Integrasi GSSAPI melalui Kerberos serta TLS

---

title: Seni Bina Integrasi OpenLDAP + Kerberos GSSAPI + TLS

---

flowchart BT

subgraph Client["Klien"]

A["kinit: Dapatkan tiket Kerberos"]

B["ldapadd / ldapsearch<br>guna SASL GSSAPI"]

end

subgraph Network["Rangkaian"]

TLS["Saluran TLS<br>SSL/TLS encryption"]

end

subgraph LDAP_Server["Pelayan OpenLDAP"]

C["slapd: Konfigurasi TLS<br>dan SASL GSSAPI"]

D["Keytab Kerberos<br>ldap.keytab"]

E["ACL: Kawalan akses"]

DB[("Pangkalan Data LDAP")]

end

subgraph KDC["Kerberos KDC"]

F["Prinsipal ldap/hostname"]

G["Pengeluaran tiket TGT & tiket servis"]

end

A -- Meminta TGT --> F

F -- Mengeluarkan TGT --> A

B -- Meminta tiket servis untuk LDAP --> G

G -- Memberi tiket servis --> B

B --> TLS

TLS --> C

C -- Sahkan tiket GSSAPI --> D

C -- Periksa hak akses --> E

E --> DB

OpenLDAP ialah perisian sumber terbuka yang menyediakan implementasi protokol Lightweight Directory Access Protocol (LDAP) untuk menyimpan dan mengurus data direktori secara terpusat, seperti maklumat pengguna, kumpulan, dan konfigurasi rangkaian.

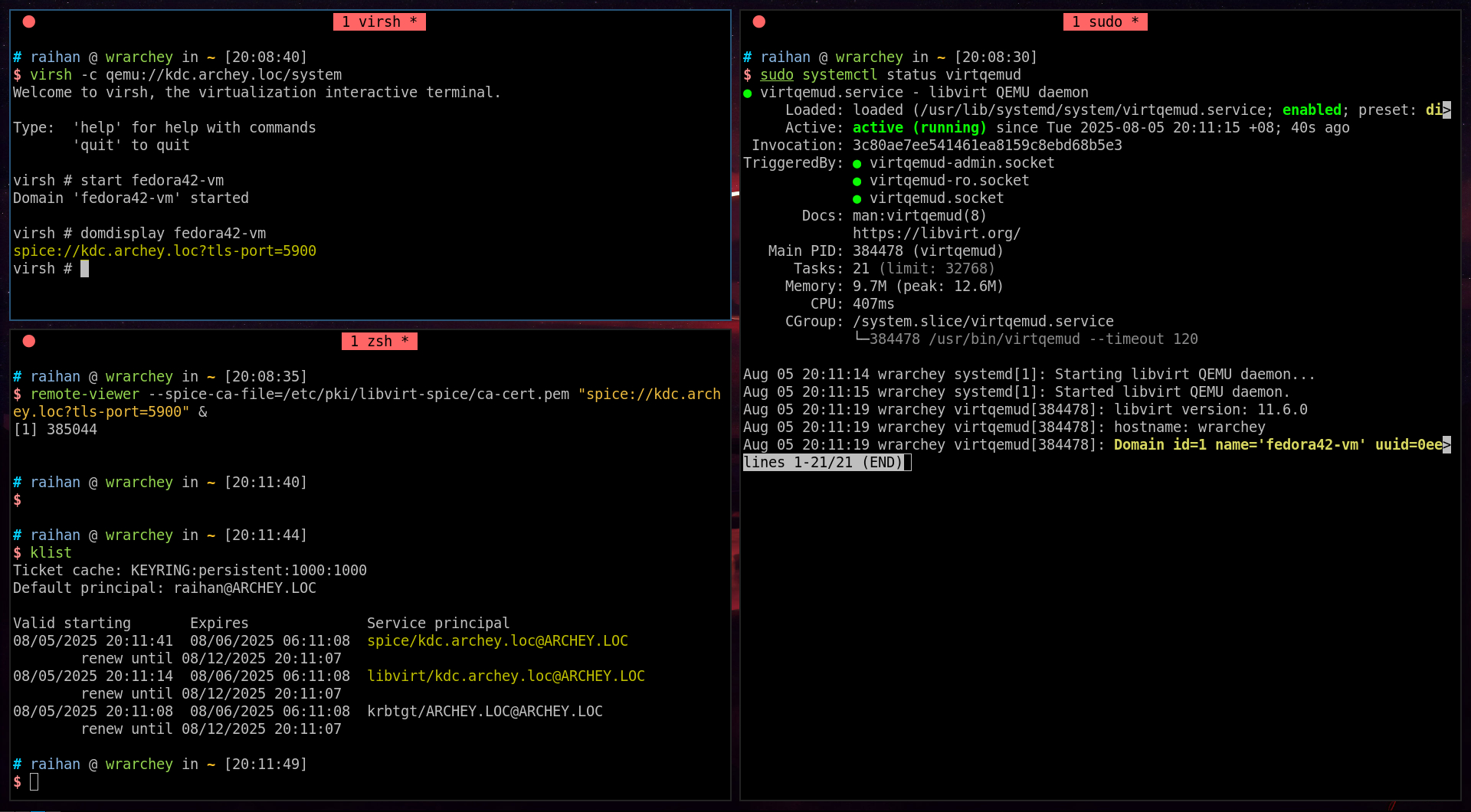

Konfigurasi Libvirt Selamat dengan TLS dan Pengesahan Kerberos melalui SASL

Percubaan saya dengan libvirt pada mulanya tidaklah serius. Hanya ingin mengenali asas pengurusan mesin maya menerusi virt-install dan virsh, sambil-sambil membaca dokumentasi yang ditemui di Internet. Namun begitu, semakin lama saya mencuba, semakin tertarik saya kepada aspek keselamatan dan pengesahan sambungan klien dalam libvirt, sesuatu yang sebelum ini saya abaikan kerana berasakan tidak perlu.

Rujukan seperti ArchWiki hanya memperkenalkan topik autentikasi ini secara sepintas lalu, dengan pautan kepada dokumentasi rasmi: libvirt: Connection authentication. Dari sinilah saya mula menyelami secara lebih serius kaedah-kaedah autentikasi yang disokong oleh libvirt.